Poczta elektroniczna to najczęstsza „furtka”, którą oprogramowanie ransomware[1] dostaje się do firmowych systemów – wynika z badania firmy Sophos.[2] Źródłem aż 39% ataków tego typu w Polsce są złośliwe linki lub załączniki przesyłane e-mailem. Zdecydowana większość przedsiębiorstw odzyskuje dostęp do zaszyfrowanych przez przestępców informacji. Tylko co czwarte decyduje się na zapłacenie okupu, 56% polega natomiast na kopiach zapasowych. Ransomware infekuje polskie przedsiębiorstwa przede wszystkim poprzez złośliwe linki (18%) i załączniki w e-mailach (21%), ale także w efekcie zdalnego ataku na serwery (18%), niewłaściwej konfiguracji usług w chmurze (18%) czy pobierania z internetu niesprawdzonych plików (7%). Dużo zależy więc od wiedzy i ostrożności pracowników oraz odpowiednich zabezpieczeń umożliwiających zablokowanie ataku.

Ponad połowa z backupem

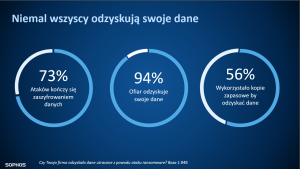

Zdecydowana większość firm (94%) dotkniętych atakiem ransomware odzyskuje zaszyfrowane przez cyberprzestępców dane. Spośród nich średnio dwa razy więcej wraca do normalnej działalności dzięki skorzystaniu z kopii zapasowych (56%) niż zapłaceniu okupu (26%).

– Pozytywnym zjawiskiem jest coraz większa świadomość firm i poziom ich przygotowania. Nawet po zapłaceniu okupu i odszyfrowaniu danych część plików może zostać bezpowrotnie uszkodzona, dlatego kopie zapasowe są dużo skuteczniejszym sposobem ich odzyskiwania. Wciąż jednak tylko jeden atak na cztery jest blokowany, zanim dojdzie do zaszyfrowania danych. Dlatego poza backupem potrzebne są także zaawansowane rozwiązania ochronne – wskazuje Mariusz Rzepka, Senior Manager na Europę Środkowo-Wschodnią w firmie Sophos.

W chmurze nie zawsze bezpiecznie

W prawie połowie przypadków (41%) zaszyfrowane zostają dane znajdujące się na serwerach lub w chmurze prywatnej, w 35% są to pliki w chmurze publicznej. 24% firm utraciło dostęp do informacji przechowywanych we wszystkich tych miejscach. Prawie 6 na 10 udanych ataków obejmuje więc dane w chmurze publicznej.

– Przestępcy wykorzystują różne techniki w poszukiwaniu słabych punktów firmowej infrastruktury IT. Dlatego, aby skutecznie chronić się przed atakiem ransomware, potrzebne są kompleksowe, wielowarstwowe zabezpieczenia bazujące na sztucznej inteligencji, które pozwolą odpowiednio wcześnie wykryć zagrożenie. Powinny to być narzędzia chroniące serwery – zarówno fizyczne jak i w chmurze, firewalle i programy ochronne dla poczty e-mail, które zablokują pobieranie złośliwych plików czy linków, ale też rozwiązania umożliwiające zidentyfikowanie ewentualnych luk w zabezpieczeniach. Aby takie systemy były skuteczne, powinny na bieżąco synchronizować między sobą informacje. Nie należy też zapominać, że często to człowiek okazuje się najsłabszym ogniwem w łańcuchu zabezpieczeń. Dlatego każdy pracownik powinien wiedzieć na co uważać i znać podstawowe zasady cyberhigieny – radzi Mariusz Rzepka.

Badanie State of Ransomware 2020 zostało przeprowadzone w styczniu i lutym 2020 r. przez Vanson Bourne, niezależną firmę specjalizującą się w badaniach rynkowych. W ankiecie wzięło udział 5000 decydentów z branży IT w 26 krajach: Stanach Zjednoczonych, Kanadzie, Brazylii, Kolumbii, Meksyku, Francji, Niemczech, Wielkiej Brytanii, Włoszech, Holandii, Belgii, Hiszpanii, Szwecji, Polsce, Czechach, Turcji, Indiach, Nigerii, Republice Południowej Afryki, Australii, Chinach, Japonii, Singapurze, Malezji, Zjednoczonych Emiratach Arabskich oraz na Filipinach. Respondenci pochodzili z firm o wielkości od 100 do 5 tys. pracowników.

[1] Typ złośliwego oprogramowania, które blokuje dostęp do systemu i uniemożliwia odczytanie zapisanych w nim danych, żądając okupu za ich odszyfrowanie.

[2] Badanie The State of Ransomware 2020 przeprowadzono w styczniu i lutym 2020 roku. Wzięło w nim udział ponad 5 tys. decydentów z branży IT z firm w 26 krajach, zatrudniających od 100 do 5 tys. pracowników.